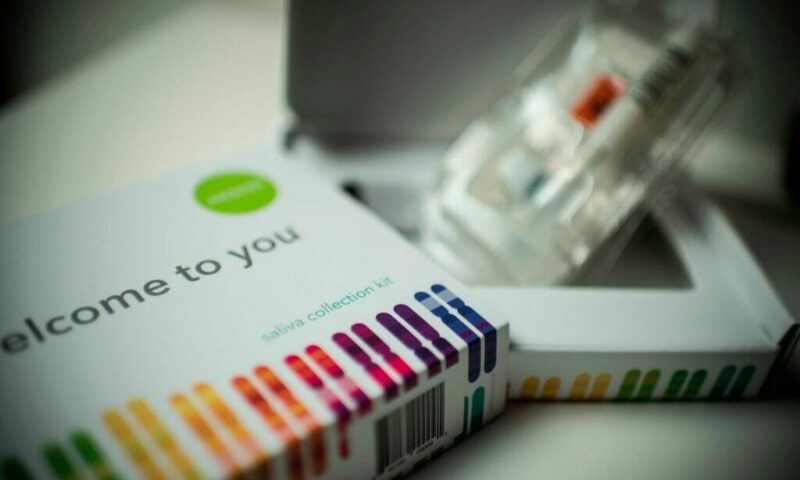

23andMe数据泄露事件解析

关键要点

- 23andMe承认大约700万用户受到数据泄露影响,并归咎于用户的密码管理不善。

- 多起针对该公司的集体诉讼指控其违反了多个州的隐私法规。

- 23andMe的法律代表对此否认,称未经授权访问的责任在于用户。

- 公司实施了更严格的安全措施,包括强制更改密码和启用双因素身份验证(2FA)。

23andMe在十月遭遇一起数据泄露事件,导致近700万用户受到影响。该公司声称,责任在于某些用户糟糕的密码管理实践。

根据与此网络安全事件相关的集体诉讼,23andMe被指控违反了包括《加州隐私权法》(CPRA)、《加州医疗信息保密法》(CMIA)和《伊利诺伊州遗传信息隐私法》在内的多项州隐私法规。

23andMe的律师在一封12月11日写给原告律师的信中否认了这些指控。信中提到,用户的责任在于他们的密码使用不当,而非公司的失误。信件中写道:

“[…]

用户在23andMe.com使用的用户名和密码与其它曾遭受安全泄露的网站相同,并且用户在这些影响无关的安全事件后,没有适当更新或改变密码。”

23andMe此前对SC媒体表示,大约14000个账户因尝试利用其他安全漏洞的凭证而被直接访问。一旦这些账户被攻击者访问,他们便利用DNA亲属功能,从数百万用户中获取额外的祖源数据。

23andMe声称没有安全漏洞

该公司曾在对SC媒体的声明中以及一篇关于此事件的中表示,并没有发生对其系统的直接攻击。公司的律师Ian Ballon在写给原告律师HassanZavareei的信中再次强调了这一点:

“[…] 您所声称代表的原告并未受到任何根据CPRA的安全漏洞影响。”

信中提到使用回收凭证是数据泄露的根源,并辩称23andMe并没有未能执行加州隐私法所要求的合理安全措施。此外,Ballon认为被访问的用户数据并不符合经济损失的标准,因为它不包括社会安全号码、驾照号码或支付和财务信息。

根据23andMe先前向美国证券交易委员会的,此次泄露的数据包括祖源报告信息、用户上传的个人资料,如姓名和出生地,还有一些用户的“健康相关”信息。

针对破坏加州医疗保密法的指控,该公司表示,诉讼中提到的健康和遗传信息不符合CMIA所定义的“实质性”标准。

此外,23andMe还辩称没有违反伊利诺伊州的遗传信息隐私法,因为基因信息泄露“源于用户未能妥善保护自己的账户凭证”,而非公司未能保护数据。此外,23andMe认为泄露的信息不受GIPA的保护,并引用了2022年由伊利诺伊州地方法院驳回的一起涉及Ancestry.com基因信息的案件。

在数据泄露事件后,23andMe将所有用户强制登出,并要求所有用户更改密码,同时实施了强制性的双因素身份验证(2FA)。相比之下,2FA在23andMe于2019年首次推出时是可选的。

Zavareei在对TechCrunch的声明中称,23andMe的辩解“毫无道理”,他说,“23andMe知道或应该知道,许多消费者使用回收密码,因此该公司应当实施更多可用的保护措施,以防止凭证填充攻击,特别是考虑到23andMe在其平台上存储个人身份信息、健康信息和遗传信息。”

SC媒体已经联系23andMe寻求其最新安全措施的信息,但未收到回复。